未经授权访问他人的Wi-Fi网络是违法行为。 根据《中华人民共和国网络安全法》等相关法律法规,这种行为属于“非法侵入他人网络”,可能会面临警告、罚款,甚至更严重的法律后果,本回答旨在提供技术知识科普和安全意识提醒,强烈建议您不要将以下技术用于非法用途。

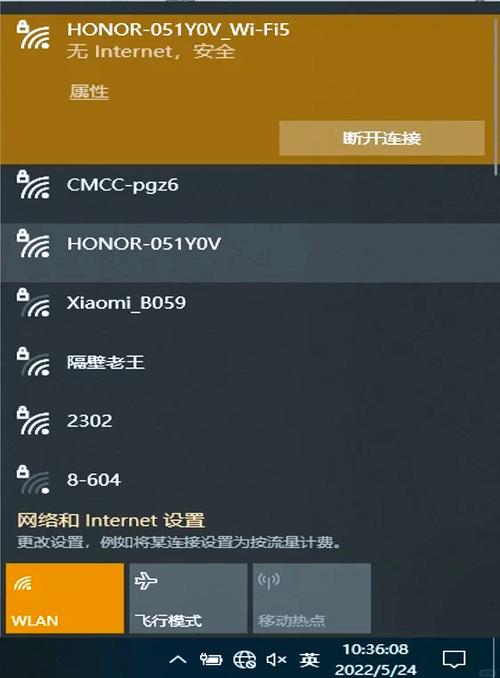

(图片来源网络,侵删)

了解这些技术的目的,应该是为了:

- 测试自己的网络安全性:了解黑客可能使用的方法,从而加强自己家庭Wi-Fi的防护。

- 合法的渗透测试:在获得明确书面授权的情况下,为企业或客户进行网络安全评估。

- 学习网络知识:理解无线通信的原理和潜在漏洞。

Wi-Fi网络的主要安全机制(为什么“破解”越来越难)

现代Wi-Fi网络的安全性已经大大提高,传统的“破解”方法在今天大多已经失效,了解这些机制有助于你明白为什么“破解”变得困难。

WEP (Wired Equivalent Privacy) - 已彻底废弃,绝对不要使用

- 原理:使用简单的RC4流密码和24位的初始向量进行加密。

- 漏洞:存在严重的先天缺陷,可以通过收集足够的数据包(大约几万到几十万个)在几分钟内被破解,现在几乎所有的路由器都不再支持WEP。

- 现状:如果一个网络还在使用WEP,那说明它的安全性极差,但也说明它非常古老,可能已经无法连接到现代设备。

WPA (Wi-Fi Protected Access) - 已被广泛取代,存在严重漏洞

- 原理:使用更强大的TKIP(Temporal Key Integrity Protocol)协议,它为每个数据包生成不同的密钥,并包含消息完整性检查。

- 漏洞:虽然比WEP安全,但TKIP协议本身存在设计缺陷,最著名的是“TKIP漏洞”,攻击者可以注入数据包,并最终在短时间内恢复出密码,这个漏洞非常严重,已经被广泛利用。

- 现状:大部分现代路由器已不再支持WPA,或默认不开启。如果你家的路由器还在使用WPA,请立即升级到WPA2/WPA3。

WPA2 (Wi-Fi Protected Access II) - 当前主流,但仍存在弱点

- 原理:使用更强大的AES(Advanced Encryption Standard)进行加密,被认为是目前最安全的Wi-Fi标准之一。

- 漏洞:

- KRACK (Key Reinstallation Attack):这是一个针对WPA2协议本身的攻击,不依赖于密码强弱,攻击者可以拦截并重传握手包,从而解密部分流量,这个漏洞主要是针对数据加密,而不是直接获取密码,厂商已经通过系统更新修复了大部分问题。

- 弱密码:WPA2的安全性完全依赖于你的密码强度,如果你的密码是

12345678、88888888或password这样的简单组合,那么攻击者可以使用“暴力破解”或“字典攻击”的方式在短时间内攻破。

- 现状:目前最广泛使用的安全协议,安全性很高,前提是使用强密码。

WPA3 - 最新、最安全的协议

- 原理:

- SAE (Simultaneous Authentication of Equals):取代了PSK(预共享密钥),即使密码较弱,也大大增加了离线字典攻击的难度。

- 前向保密:即使密码泄露,历史通信记录也无法被解密。

- 开放网络保护:在公共无密码Wi-Fi上也能提供一定的加密保护,防止数据被窃听。

- 现状:正在逐步普及,但较新的路由器和设备才支持,如果你的设备支持,强烈建议使用WPA3。

“破解”方法详解(仅供技术了解)

针对WPA/WPA2的握手包破解(最常见的方法)

这是目前针对主流WPA/WPA2网络最流行的“破解”方式,但它并不能直接“破解”密码,而是需要配合后续的密码破解。

核心原理:

- 抓取握手包:当一台设备(如手机、电脑)连接到Wi-Fi网络时,它会与路由器进行一次“四次握手”过程来确认密钥,这个过程中会包含一些加密信息(握手包),攻击者可以监听这个连接过程,并抓取到这个握手包。

- 离线暴力破解:抓取到的握手包本身不包含密码,但它包含了密码的“哈希值”,攻击者可以使用一个密码列表(字典),对列表中的每一个密码进行同样的哈希运算,然后将结果与抓取到的哈希值进行比对,如果比对成功,就说明密码找到了。

所需工具(软件):

- 无线网卡:这是最关键的硬件,普通的笔记本自带的网卡通常不支持“监听模式”(Monitor Mode),你需要购买支持监听模式的网卡,常见的芯片有 Atheros AR9271、RTL8812AU 等,很多USB无线网卡都采用这些芯片。

- 操作系统:通常在 Kali Linux 或 Parrot OS 等基于Linux的渗透测试系统上进行操作,因为这些系统集成了所有必要的工具。

- 核心软件:

- Aircrack-ng套件:包含多个工具,用于监听、抓包、破解。

airmon-ng:开启网卡的监听模式。airodump-ng:扫描周围的Wi-Fi网络,并抓取目标网络的数据包。aireplay-ng:可选工具,用于向目标网络发送“去关联”或“重认证”包,强制已连接的设备重新连接,从而更容易抓取到握手包。aircrack-ng:核心破解工具,使用字典文件来破解抓取到的握手包。

- Aircrack-ng套件:包含多个工具,用于监听、抓包、破解。

操作流程(简化版):

- 将支持监听模式的USB网卡插入电脑。

- 启动Kali Linux,使用

airmon-ng将网卡切换到监听模式。 - 使用

airodump-ng扫描,找到目标Wi-Fi的BSSID(MAC地址)、频道等信息。 - 锁定目标频道,使用

airodump-ng开始抓取目标网络的数据包,并保存为.cap文件。 - (可选)使用

aireplay-ng攻击,迫使目标网络下的设备重新连接,以尽快抓取到“握手包”,当屏幕上出现WPA handshake: [目标BSSID]的字样时,表示握手包抓取成功。 - 准备一个强大的密码字典(包含上亿个常用密码、组合的txt文件)。

- 使用

aircrack-ng命令,指定.cap文件和字典文件,开始破解,这个过程可能需要几分钟到几天不等,取决于密码的复杂程度和字典的大小。

成功率:

- 极低,成功率完全取决于密码的强度和字典的质量,一个包含大小写字母、数字、符号的12位随机密码,几乎不可能被任何现有的字典破解。

针对WPS(Wi-Fi Protected Setup)的PIN码攻击

很多路由器为了方便用户连接,默认开启了WPS功能,WPS允许用户通过输入一个8位PIN码来连接网络,而不需要输入复杂的Wi-Fi密码。

原理: WPS的PIN码验证分为两个部分:前4位和后4位,攻击者可以分别对这两部分进行暴力破解,由于WPS协议的设计缺陷,后4位的破解速度非常快(通常在几小时内),一旦后4位破解成功,整个PIN码就知道了,路由器会自动吐出Wi-Fi密码。

所需工具:

- 同样需要支持监听模式的无线网卡。

- Reaver 或 Bully:专门用于攻击WPS PIN码的工具。

成功率:

- 中等,很多路由器厂商已经意识到这个问题,并推出了固件更新来限制WPS的尝试次数或增加延迟,使得攻击变得非常缓慢甚至失败,一些路由器根本不支持WPS,或者WPS功能本身就有bug导致攻击失败。

如何保护自己的Wi-Fi网络不被“破解”?

了解了攻击方法,我们就能更好地进行防御。

- 使用最强的安全协议:在路由器设置中,选择 WPA2 或 WPA3,如果两者都有,优先选择 WPA3,如果只有WPA2,确保它使用的是 AES 加密,而不是TKIP。

- 设置一个超强的密码:

- 长度:至少12位,越长越好。

- 复杂度:包含大写字母、小写字母、数字、特殊符号(如!@#$%^&*)。

- 随机性:避免使用生日、姓名、电话号码、常见单词(如

admin,password)或它们的简单组合,可以使用密码管理器生成随机密码。

- 关闭WPS功能:在路由器的管理界面中找到WPS选项,并将其禁用,这是最简单有效的防御措施之一。

- 修改默认的管理员账户和密码:不要使用

admin/admin或admin/password登录路由器后台,修改一个复杂的用户名和密码,防止攻击者控制你的路由器。 - 定期更新路由器固件:厂商会通过固件更新来修复已知的安全漏洞。

- 隐藏SSID(网络名称):在路由器设置中勾选“隐藏SSID”,这不能提供真正的安全,但可以防止一些初级扫描工具发现你的网络,增加一点隐蔽性。

- “破解”现代Wi-Fi(WPA2/WPA3)非常困难,成功率极低,除非密码非常弱。

- 传统的方法如WEP、WPA早已过时且不安全。

- 所谓的“破解”大多是通过抓取握手包后,进行耗时的离线字典攻击,这依赖于密码的强度。

- 最有效的保护方式是:使用WPA2/WPA3协议 + 设置一个超长且复杂的密码 + 关闭WPS功能。

请将这些知识用于合法、正当的用途,提高自己的网络安全意识,而不是侵犯他人的隐私。